Google Chrome 修复第五个零日漏洞

关键要点

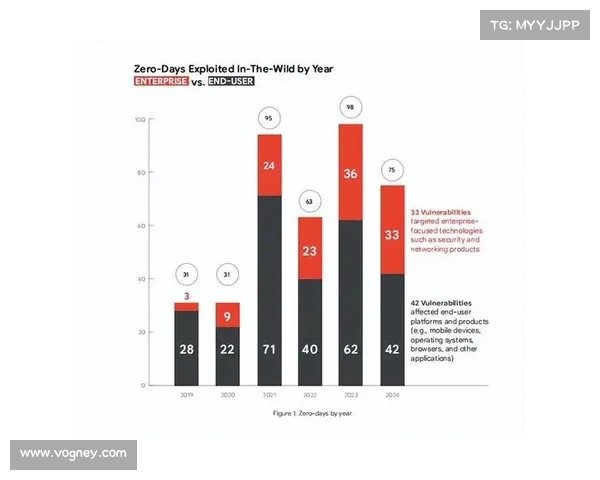

Google 发布了 Chrome 浏览器的安全补丁,修复了 2024 年第五个零日漏洞。漏洞编号:CVE20244671,属于高危“使用后释放”漏洞,影响 Chrome 的视觉组件。该漏洞已被确认存在于网络环境中,尽管目前尚未发现活跃利用情况。Google 将在未来几天或几周内推出 Linux 版本的补丁。安全专家建议用户保持浏览器更新并实施有效的安全策略。Google 于周四发布了 Chrome 浏览器的补丁,修复了 2024 年的第五个零日漏洞,此漏洞影响了 Mac 和 Windows 系统。

该漏洞 CVE20244671 被描述为一个高严重性88的“使用后释放”漏洞,影响了 Chrome 中负责内容渲染和显示的视觉组件。

在 5 月 9 日的 博客文章 中,Google 表示该漏洞是由一位匿名研究人员于 5 月 7 日报告的。

Google 确认他们知道 CVE20244671 的漏洞在网络上已经被利用。此外,Google 还表示,计划在未来几天或几周内为 Linux 浏览器发布补丁。

尽管该漏洞在网络上已存在利用,但 Ontinue 的首席创新官 Drew Perry 指出,目前尚未发现活跃的利用证据。

Perry 表示,“使用后释放”漏洞通常会导致 Chrome 崩溃,而不是直接导致远程代码执行。他补充说,将这一漏洞与其他漏洞如沙箱逃逸结合,可能会对攻击者有所帮助,从而导致远程代码执行,但这大大提高了攻击的复杂性。

clash是梯子吗

clash是梯子吗Perry 说道:“如果我重新扮演攻击者,我会将这个漏洞进行链接,制作更强的 Chrome 漏洞利用将 CVE20244671 与其他活跃漏洞结合使用,可以增强成功攻击的可能性。”他补充道:“单独来看,这个 CVE 不值得我们在周末慌张。然而,如果被链接起来,通常是由更有能力的对手实施,那事情就会开始变得有趣。”

Perry 建议安全专家检查当前在 Intune 中的更新环,并在企业控制的浏览器如 Edge中应用自动补丁策略。他指出,如果某个补丁周期内的内容缺失,且终端受到攻击,那么安全团队需要确保具备强有力的检测和响应能力,以防止攻击者进一步入侵。

Shevirah Inc 的创始人兼首席技术官 Georgia Weidman 补充说道:“使用后释放”漏洞是一种软件缺陷,发生在程序在将某块内存释放去分配或释放后仍继续使用该内存的情况下。

Weidman 解释说:“一个现实中的比喻是,当你退房时,酒店没有停用你的房间钥匙,你可能在新客人出来时回来,并获得他们的财物。” 她指出:“使用后释放可能导致拒绝服务崩溃、数据泄露,甚至在这种情况下引起代码执行。” Google Chrome 会自动下载并安装可用的更新,但新版本只有在浏览器重新启动后才会生效,因此请确保在更新后重新启动浏览器。